סופ"ש קשה עבר על כוחותינו… מה שקרה הוא שפרצו לי לעשרות אתרים. אחרי שאתמול השקעתי יום שלם בלתקן את הנזק בחלק מהאתרים קצת לפני שאני ממשיך לשחזר ולגונן על האתרים שנפגעו. אני רוצה להביא בפניך את דרכי ההתגוננות מהשתלת וירוסים וקודים זדוניים באתר שלך. (אגב, הוירוס כ"כ מוצלח, שעליתי עליו רק שלושה ימים לאחר ששתלו לי אותו)

סופ"ש קשה עבר על כוחותינו… מה שקרה הוא שפרצו לי לעשרות אתרים. אחרי שאתמול השקעתי יום שלם בלתקן את הנזק בחלק מהאתרים קצת לפני שאני ממשיך לשחזר ולגונן על האתרים שנפגעו. אני רוצה להביא בפניך את דרכי ההתגוננות מהשתלת וירוסים וקודים זדוניים באתר שלך. (אגב, הוירוס כ"כ מוצלח, שעליתי עליו רק שלושה ימים לאחר ששתלו לי אותו)

הסיפור הוא כזה: יש לי משהו כמו באיזור ה-100+ אתרים (אף פעם לא באמת ספרתי…). האתרים הללו מבוזרים על פני הרבה חשבונות אחסון. האתרים החשובים (רובם) יושבים על שרת ייעודי. האתרים הלונגטייל-ים לעומת זאת, יושבים ברובם על דרים הוסט. באמצע יש לי עוד כמה חברות אחסון, אך רוב האתרים שלי, יושבים על דרים הוסט.

Irony is a bitch

כבר לפני ארבעה ימים, שמתי לב שכמות הרווחים שלי באדסנס ירדה. מבדיקה קלה שעשיתי גם כמות הטראפיק שלי ירדה, ולכן לא ייחסתי לזה חשיבות. במיוחד כי זה היה סופ"ש ולא רציתי לעבוד. אמרתי לעצמי "בטח ירידה במיקומים".

כמוכן, שמתי לב להאטה במכירות באחד מאתרי הכסף שלי. אמרתי לעצמי: "בטח Market Fluctuations"…

יותר מאוחר במהלך הסופ"ש, איכשהו הגעתי בטעות לפוסט של טל – Karma is a Bitch, לא יודע אפילו איך זה קרה. אבל כשראיתי אותו, אמרתי לעצמי "איזה באסה… נו טוב, אם ב-4 שנים האחרונות זה עוד לא קרה לי, אז בטח לי זה לא יקרה".

אז אתה יודע מה טל? קארמה היא לא הביץ'. האירוניה היא הביץ'!!! (אופטופיק: טל, האם האתרים האלה יושבים במקרה על דריםהוסט?)

עוד באותו היום, במקרה נכנסתי ל-FTP של האתר כסף שנפגע שהזכרתי למעלה. ראיתי שם קובץ מוזר, אז מחקתי אותו, ללא לייחס יותר מידי חשיבות. אמרתי לעצמי "בטח זה פוטפרינט של אחד הסקריפטים של דרים הוסט".

ואז זה הגיע… במוצ"ש, אני מקבל מייל ממקום שאני קונה שם מדיה, והמייל אומר לי שהם מורידים לי את הפרסומת של האתר כסף כי יש וירוס באתר כסף!!! אני הייתי בשוק…

התחלתי לחקור את הנושא, והבנתי שהקובץ אותו מחקתי יום לפני הוא סוג של סוס טרוייאני, אבל הוירוס מושרש לי בכל קבצי ה-PHP וה-HTML באתר שלי.

הערה צדדית – העונש על דחיינות כרונית: מה שקורה זה, שאת רוב הפרוייקטים שלי, אני מרים על אחד מ-2 חשבונות הדרים הוסט שלי. ברגע שאתר תופס תאוצה, ונכנס לי ל-20% מהאתרים שמייצרים לי 80% מהכסף, אני מעביר את האתר לשרת הייעודי שיש לי. זה שרת ממש טוב, אני משלם עליו $220 בחודש. את האתר כסף הזה (כן, כן, זה שנפרץ), הייתי צריך להעביר לשרת הייעודי כבר באמצע חודש ספטמבר. דחיתי ודחיתי ודחיתי את העניין, ובסוף שילמתי מחיר הרבה יותר כבד מהכסף שלא הרווחתי… (מדובר במוצר שלי, וכנראה שבעקבות האורע, נטשו אותי כמה אפיליאייטס מובילים ![]() ).

).

חזרה לסיפור…

אז שילמתי עונש כבד על דחיינות, התבאסתי והייתי חייב להמשיך לתקן את זה. בסופו של דבר מה שהחלטתי לעשות, זה לבצע שיחזור. לדרימהוסט יש ממשק נוח מאוד לביצוע שיחזורים… אז שיחזרתי שבועיים אחורה. בשלב הזה, היה כבר 2-3 בלילה, והלכתי לישון…

את כל אתמול, השקעתי בטיפול בבעייה, ואני הולך להציג לכם את זה כאן. מה שעניין אותי יותר, זה מה הסיבה שזה קרה ופחות לתקן את זה. כי לתקן את כל האתרים זה איזה 4 שעות של עבודה שחורה. אבל הרבה יותר מעניין זה מה לעשות בשביל שזה לא יחזור…

ובכן…

יש את התשובות בידי…

מה זה הוירוס הזה?

הוירוס הזה הוא וירוס PHP חכם מאוד. מה שהוא עושה זה מעביר טראפיק מסויים מהאתר שלך, אל הצעה של אנטיוירוס. בקיצור, הסיפור המפורסם של הודעה מוצגת אשר אומרת שיש לך מיליון וירוסים ולחץ כאן בשביל לתקן אותם. לאחר ביצוע סריקה שמוצאת וירוסים בודאות זה מבקש מהמשתמש לקנות תיקון.

מי כמוני יודע, איזה יופי זה מקנברט.

העניין הוא… שהוירוס הזה הוא חכם מאוד, ולא פשוט לצפות בו. למה הכוונה? אמרתי שהוא לוקח טראפיק מסויים. אז זהו, שהטראפיק המסויים הזה ממה שראיתי זה אמריקאים שמשתמשים באינטרנט אקספלורר כדפדפן. זהו…

יכול להיות שיש עוד תנאים אשר מפעילים את הוירוס מלבד IP אמריקאי, אבל זה בתחלס לא משנה. מה שחשוב מהסיפור הזה, שזה וירוס שנורא קל לפספס. אם אני לא טועה, הם גם עושים טראקינג ל-IP שנחשף לוירוס הזה, וברגע שהם רואים יותר מידי Impressions מאותו ה-IP, הוירוס מפסיק להיות מופעל.

בשורה התחתונה, לא שמתי לב לוירוס, כי משום מה הוא לא הופעל בזמן שאני גלשתי באתרים שלי.

הוירוס הזה מעדכן 3 חלקים באתר:

הסוס הטרויאני: ראשית, מושתל סוס טרויאני באתר. הסוס הטרויאני בעצם מאפשר גישה חופשית למפעילי הוירוס. הסוס הטרויאני נראה כך:

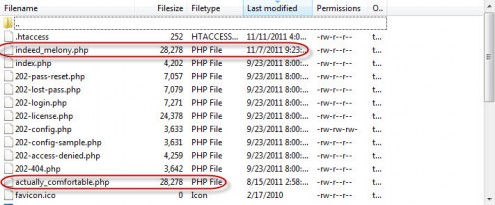

בתמונה ניתן לראות את הסוסים הטרוייאניים מסומנים באדום. אלו קבצים עם שמות הזויים שלא קשורים לשום דבר. כפי שאתם רואים, במקרה למעלה, הסוס הטרויאני נמצא בתוך תיקיית הפרוספר שלי…

דבר נוסף שניתן לשים אליו לב, שהסוס הטרויאני הראשון, הושתל אצלי כבר בחודש אוגוסט, ואני לא שמתי לב… כנראה בגלל שמדובר בפרוספר, אז הוירוס פחות משפיע.

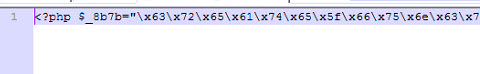

אם תערכו את הקובץ של הסוס הטרויאני, סביר להניח שתקבלו משהו כזה:

הקובץ נוהג להופיע גם בתיקייה הראשית של כל דומיין, אך גם בתיקיות פנימיות! מה שאומר, שזו הסחת דעת. לא מספיק למחוק את הקובץ מהתיקייה הראשית של כל דומיין.

קבצי PHP נגועים: לאחר שמושתל הסוס הטרוייאני, מפעילי הוירוס יכולים תיאורטית לעשות ככל העולה על רוחם. מה שקורה בפועל, זה שהם מוסיפים שורת קוד קטנה לעמודי ה-PHP ועמודי ה-HTML.

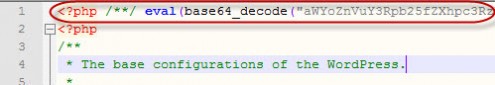

כך זה נראה:

כפי שניתן לראות, זהו הקובץ המפורסם wp-config, רק עם שורה אחת נוספת מלמעלה. השורה הזו מתווספת לכל עמודי ה-PHP שלכם. השורה הזו היא בעצם הוירוס!!!

אני חוזר, זו שורה שמתווספת ל-כ-ל קבצי ה-PHP!!!

אל דאגה, אין לך צורך לעבור על כל קבצי ה-PHP שלך, אני אתן לך תרופה לזה…

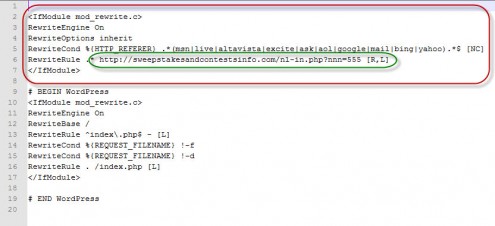

קובץ htaccess נגוע: בדומה לקבצי ה-PHP, הסוס הטרוייאני מדביק גם את קובץ ה-htaccess. כך זה נראה:

הערה: לא כל תוכנות ה-FTP מסוגלות לראות קבצי HTACCES, ולפעמים יש צורך בהגדרות נוספות. אני משתמש ב-FileZilla. על מנת לראות את הקובץ htaccess ב-FileZilla, יש ללחוץ על תפריט

Server – > Force Showing Hidden Files.

איך מושתל בכלל הסוס הטרויאני? ואיך להתגונן מהשתלתו?

כפי שניתן להבין, עיקר הבעיה היא הסוס הטרוייאני אשר מושתל בחשבון האחסון שלנו. ישנן 2 דרכים מרכזיות להשתיל את הסוס הטרויאני.

האופציה הראשונה, היא על ידי וירוס אשר נכנס למחשב ושולף את כל הסיסמאות מתוכנות FTP פופולאריות כגון FileZilla, CuteFTP ועוד… לפי מה שטל טוען, זה מה שקרה לו…

במקרה שלי, התסריט הקודם לא הגיוני, מאחר ומה שנפגע אצלי, זה רק חשבון אחד בדרים הוסט. בשאר חברות האחסון שלי, כולל בשרת הפרטי שלי, למזלי, לא היו נגעים.

האופציה השנייה, היא על ידי ניצול פרצות אבטחה שקיימות בוורדפרס. וזה יכול לנבוע מ-3 דברים:

- ישנה פרצת אבטחה בקובץ timthumb, הרבה עיצובים משתמשים בו

- פרצת אבטחה ב-Theme

- פרצת אבטחה ב-Plugin

וכל זאת בהנחה שמשתמשים בגרסת וורדפרס העדכנית ביותר.

לאחר שהפורצים מצליחים לנצל את אחת מפרצות האבטחה הנ"ל, הסוס הטרוייאני מושתל לעומק ולאורך כל מערכת הקבצים. בצורה הזו, הגיע הוירוס גם לפרוספר (הדוגמא הראשונה). או לכל אתר שהיה לי תחת אותה מערכת קבצים. כולל גם קבצי PHP תמימים אשר לא משוייכים לאף מערכת.

במקרה שלי, הפריצה יכלה להגיע מהאופציה הראשונה עם זאת היו לי תת-חשבונות מבודדים לגמרי, בהם לא היה מותקן שום דבר עם timthumb…

לאחר בידוד המשתנים, וחקירה ממושכת אשר נערכה יום שלם (וכללה גם הפעלה של צוות התמיכה האימפוטנטי של דרים הוסט), הצלחתי להגיע למקור הבעיה.

לדרים הוסט, יש Feature שנקרא One Click Installer. יש את הפיצ'ר הזה בהרבה בחברות אחסון. יש מקומות בהם הוא נקרא Simple Scripts ויש מקומות בהם הפיצ'ר נקרא Fantastico Installer. מה שזה בגדול עושה, זה מתקין מערכות PHP בקליק אחד ללא צורך בריבוי הגדרות.

כשהתקנתי את אתרי הוורדפרס שלי, השתמשתי ב-One Click Installer. הבעיה היא, שהוורדפרס של דרים הוסט מגיע עם הרבה זבל בתוכו. הוורדפרס שדריםהוסט מתקינים, כולל עשרות פלאגינים ועשרות Themes.

ומה שקרה זה, שבאחד הפלאגינים, ובאחד ה-Themes הייתה פרצת אבטחה רצינית, וגרכם הושתל כל הזבל…

הפלאגין הבעייתי הוא: Extended Comment Options

ה-Theme הבעייתי הוא: bwdec-2007

אז בגדול, על מנת להתגונן מהשתלה עתידית של הסוס הטרוייאני, הנה מה שיש לעשות:

- התקינו את הפלאגין TimThumb Scanner. הפלאגין יסרוק את כל התקנת הוורדפרס שלכם, ויעדכן את כל הקבצים עם הפרצה.

- מחקו את כל הפלאגינס שאתם לא משתמשים בהם.

- מחקו את כל ה-Themes שאתם לא משתשים בהם.

בעוד את מחיקת הפלאגינים, קל לעשות מתוך הממשק של וורדפרס. את מחיקת ה-Themes קצת יותר מסובך לעשות וגוזל המון זמן… צריך להכנס ל-FTP ולמחוק. זה גוזל הרבה זמן.

למישהו יש רעיון כיצד ניתן לייעל את התהליך? אני חשבתי על יצירת פלאגין… האם קיים כבר משהו כזה?

איך לדעת אם השתילו לי את הסוס הטרויאני והוא במצב רדום?

אז מה שקורה זה, כמו שהסברתי קודם, יכול להיות שיש לך כבר את הסוס הטרויאני, עם זאת הוא עדיין במצב רדום ולא הדביק את כל הקבצים שלך.

במקרה הזה, חשוב לבדוק האם יש לך פוטנציאל להדבק…

חשוב לציין: במידה והינך משתמש ב-Installer-ים של מערכות WP מסוג כלשהו, הייתי מאוד ממליץ על הבדיקה מאחר וכמו שהוסבר קודם, יכול להיות שיש פלאגין או ערכת נושא עם פרצת אבטחה.

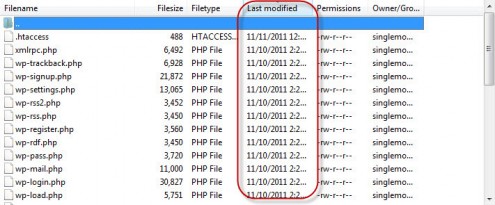

אין לי דרך פשוטה לעשות את זה, ומה שאני עושה, זה עובר על כל חשבונות ה-FTP שלי (הרבה עבודה שחורה) וממיין את הקבצים על פי עדכון אחרון. ואז רואה מה השתנה ומתי…

כך אני יודע שאם הרמתי אתר לפני הרבה זמן, והוא השתנה לפני שבוע, אז משהו לא בסדר. ברגע שאני רואה את זה, אני אבדוק את אערוך את הקבצים ואראה אם יש שם וירוס.

כך זה נראה ב-FileZilla:

חדי העין גם ישימו לב לאחת הנישות שלי ![]()

איך לרפא אתר נגוע?

ליתר דיוק, אנחנו לא מתקנים אתר נגוע, אלא את כל מערכת הקבצים הנגועה. במידה ויש כמה אתרים על אותה המערכת קבצים, אז כל האתרים יהיו נגועים ללא כל קשר למערכת שרצה שם.

על מנת לעשות זאת, עלינו קודם כל לבצע את הפעולות אשר ימנעו הדבקה עתידית נוספת. בדיוק מה שהסברתי בסעיף הקודם.

לאחר שביצענו את הטיפול המונע, נותרנו עם 3 בעיות.

- הסוסים הטרוייאניים

- קבצי htaccess נגועים

- קבצי php נגועים

אני אתחיל דווקא מ-2. קבצי ה-htaccess. במקרה הזה, אין לי פתרון קסם. אני עובר אחד-אחד ומתקן ידנית.

במקרה של 1 ו-3, אשר יכולים להיות גזלני זמן רציניים, יש פתרון קסם. הכנסו ל-SSH שלכם, והקלידו את השורות הבאות, בנפרד בתיקייה הראשית של מערכת הקבצים שלך (לרוב ניתן להגיע ע"י cd ~):

- find . -name "*.php" -type f |xargs sed -i 's#<?php /\*\*/ eval(base64_decode("aWY.*?>##g' 2>&1

- find . -name "*.php" -type f |xargs sed -i 's#<?php /\*\*/eval(base64_decode("aWY.*?>##g' 2>&1

- find . -name "*.php" -type f | xargs sed -i '/./,$!d' 2>&1

במידה ואין לך גישת SSH, שלחו את הפקודות הללו לתמיכה הטכנית שלכם. אתם גם יכולים לדרוש מהם שיתקנו את זה בעצמם…

בכל מקרה, שלא נדע מצרות והייתי שמח אם הייתם משתפים אותי בפריצות שהיו אליכם…

זזתי לתקן אתרים ![]()

המשך שבוע מהנה…

תמיד שואלים אותי, האם זה אמיתי כל הסיפור הזה של הפיג'מה? פיג'מה תגיד, גם אני יכול להרוויח כסף באינטרנט? למה אתה בכלל מתאמץ כך לעזור לאנשים שאתה לא מכיר? בטח כל הכסף שאתה עושה מגיע מהבלוג, אז איך אני מרוויח מזה? איך אתה מבזבז את כל הכסף שאתה מרוויח? מי אתה?

תמיד שואלים אותי, האם זה אמיתי כל הסיפור הזה של הפיג'מה? פיג'מה תגיד, גם אני יכול להרוויח כסף באינטרנט? למה אתה בכלל מתאמץ כך לעזור לאנשים שאתה לא מכיר? בטח כל הכסף שאתה עושה מגיע מהבלוג, אז איך אני מרוויח מזה? איך אתה מבזבז את כל הכסף שאתה מרוויח? מי אתה?

אין לזה סוף לפריצות לאתרים..

לא מזמן פרצו לי האקרים ערבים והחליפו לי את האתר בדף נגד יהודים שלהם

ד"א איזה שרת פרטי קנית מאיפה אם אפשר לדעת?

יום מעולה:))

אני לא יודע אם זה יותר קשור לאבטחת המידע של השרת, לבין אם של האתר, במקרה שלך זו הייתה אשמת DREAMHOST, אך יכלה גם האשמה ליפול עליך, או בלי קשר ל WP לקרות באתר.

יש צורך לעקוב אחר האתר באופן יומ-יומי, ולראות האם בוצעו שינויים שלא בשליטתך.

מוסט מצוין שנותן אחלה מיידע על תחום אבטחת אתרי ה WP.

לאחר ניקוי הרוגלה יש חשיבות מאוד רצינית לשנות את סיסמאות ה FTP וכמו כן את סיסמאות הניהול ב WP.

ומומלץ להגיש בקשה לבחינה מחודשת של האתר בגוגל בכדי להחזיר עד כמה שאפשר את התנועה האורגנית שנעלמה

קרה לי אותו הדבר עם אותו טרויאני מזורגג..

למזלי היו לי גיבויים רזרביים לכל האתרים

אני עושה הצלבות גיבויים בין שרתי אחסון

לדוגמא: אני מריץ סקריפט שלוקח את הגיבוי היומי שלי בדרים הוסט (עד 15 יום גיבוי)

ושולח אותו לשרת אחר שלי, אותו הדבר הפוך

כך שאם קורה משהו יש לי גיבויים ישנים יותר שאני משחזר

הגיבויים בקבצי זיפ כך שהם לא מתפשטים

תודה על דרכי המניעה, אעבור על זה

או שלא.. עצלנות.. "לי זה לא יקרה שוב"

איך אתה מגבה?

לדעתי זה עוד אחד מהיתרונות של אחסון בבלוהוסט, גם האינסטלים שלהם בלי יותר מדי קשקושים וגם יש להם בקרה גבוהה- לפני כחודשים הם שלחו לי מייל שמתריע על פירצת אבטחה באחד הפלאגינים +הנחיות מה לעשות עם זה , גם על timthumb הם הזהירו אותי..

תודה על הטיפים!

בלוהוטס מאפשרים לך לא להתקין את כל התוספות המיותרות האלה בזמן התקנת וורדפרס ומסתבר שזה באמת אפשרות שחייבים לנצל.

יגאל, הודעת לדריםהוסט על הפירצה שמצאת וקיבלת מהם איזו תגובה בעניין?

יש לי גם בלוהוסט.

לדרים הוסט יש יתרון מסויים למשווקים באינטרנט, אני אכתוב על זה בפוסט ההפקת לקחים העתידי שיהיה בהמשך לפוסט הזה.

כן, הודעתי לדרים הוסט. הם יודעים את זה. הם לא לוקחים אחריות בגדול. לחצתי אותם, והוכחתי להם שהבעייה בסקריפט שלהם (הם ידעו את זה כבר), אז הם לקחו אחריות חלקית…

היי יגאל,

תוכל בבקשה לציין במספר מילים את היתרון של דרימהוסט על פני בלוהוסט למשווקי אתרים?

תודה רבה.

האם במצב כזה (שהפריצה הגיעה בגלל איזשהו theme שהגיע עם החבילה של דריםהוסט) – האם אתה יכול לתבוע אותם או לכל הפחות לדרוש פיצוי כלשהו?

זה סיפור של לך תרדוף אחרי הגורם.

זה שהאירוח מאפשר לך להתקין בקליק על ידי איזה תוכנה שלא הם כתבו (ואף אחד לא הכריח אותך להשתמש)

שהתוכנה הכילה תבניות ותוספות שלא הם כתבו

כותב התוסף/תבנית שהיא לך משהו חינם ללא אחריות והוא לא כתב את הווירוס שפרץ לך.

אז מי אשם ומי צריך לתת את הדין? כמובן ש*לא* כותב הווירוס!

כי זה אך ורק מפעיל הווירוס

אגב ליזמים ביננו, אולי כדאי לחשוב על פיתוח מרכיב תחליפי ל timthumb -רק קצת יותר בטוח..

יגאל אחלה פוסט, כרגיל.

לגבי מחיקת themes, אפשר פשוט להתחבר לSSH ולמחוק ידנית את כולם למעטהאחד שאתה מעוניין בו:

מי שמעוניין בפקודה אז היא הולכת ככה:

מתוך ספריית : wp-content/themes של האתר

הפקודה נעלמה

ls | grep -v [Theme_To_Save] | xargs -i -t rm -rf {}

תודה חיים,

זה גם מעיט את העבודה…

תאר לך שצריך להתקין 10 וורדפרסים ביום

צריך למצוא פתרון שיעבוד מתוך ממשק הניהול של וורדפרס.

לא הבנתי מה הבעיה למחוק ממשק הניהול? זה קיים…

http://www.templatemonster.com/help/how-to-delete-wordpress-theme.html

הצעת יעול למחיקת הקבצים בזריזות היא למחוק דרך ה FILEMANAGER ולא דרך הFTP שם זה איטי…

לפני כשנתיים הייתה לי פריצה לכל האתרים על חבילה בהוסטגיטור, כנראה שהיה האופציה הראשונה – keylogger שגנב לא את הסיסמה.

זה השתיל שורת קוד בכל קבצי ה index.php באתרים (יש הרבה כאלה לא רק זה הבית…)

גיליתי זאת שנסיתי להכנס לאתר שלי ופתאם כרום אמר לי שהאתר הבא (שלי) מזריק malware.

מאז אני מאוד זהיר, מנקה את המחשב מוירוסים וכו' ומעלה/מתקין מעט מאוד קביץ על השרתים – רק מה שצריך!!

אחלה פוסט יגאל – אני הולך להריץ סריקה ולגבות את האתרים. אגב – אני מגבה בכלי האוטומטי של cpanel ומריד את הקובץ.

יום מצויין

אני חושב שמעולם לא היה פוסט כל כך רלוונטי לגבי…

אותו דבר קרה לי עם דרימהוסט בלילה שבין שבת לראשון.. והשפיע בעיקר על האתרים שהם לא WP . בינתיים מחקתי את השורות מקבצי ה INDEX וכאלה, ושיניתי סיסמאות.

אבל… כמובן שזה לא עזר.. כי כנראה יש סוס טרויאני ששוכב לו שם… ולכן השורה הארורה חזרה לקבצי האינדקס היום בבוקר.

אני משתגע מזה… ודרימהוסט עונים לי פעם ביום בקושי…

אחרי שקראתי את הפוסט, התקנתי את ה TimThumb Scanner וסרקתי קבצים חשודים ב WP.

רבים יחשבו שהשאלה שלי מטומטמת אבל… איך אני מתחבר ל SSH ? איך אני מוצא את פרטי ההתחברות? אני יכול להתחבר עם FILEZILLA ? איפה אני כותב את השורות שציינו בפוסט?

תודה!

http://wiki.dreamhost.com/SSH

תשתמש בתוכנה חינמית שנקראת putty

איזה פוסט-))) ווואו

זהו רק סקירה קטנה מאוד של הסכנות -)

ברגע שיש לך עסק באינטרנט – פשוט חייבים לטפל באופן שוטף בבעיות האבטחה .

במקומות האפלים ברשת, מוכרים root של שרתים בסטוקים -) וכל זה לא עולה יותר מ-5$ -)

ד"א יש שם שרתים ישראלים בגרושים -) זה ממש מצחיק כמה שרתים פרוצים יש, שאנשים עפילו לא ידעים על זה!

כללים שלי הם כאלו :

1) גלישה בחשבונות חשובים מאוד (בנק וחו… ) – רק ממחשב נקי שאתם גולשים בו ברשימת אתרים סגורה או שימוש בוירטואליזציה של wmvare – גם טוב!

2) לבעלי dedicated servers \ vps – חייבים אדמין טוב או שימוש בשירותים של בדיקות פריצות על בסיס שותף

3) ללמוד cms שאתם עובדים איתם, בכולם יש פריצות. ככל שcms יותר פופולרית, יש יותר סיכוי לפריצה. תעשה קסטומיזציה, זה ממש עוזר – לשנות שמות התיקיות וקבצים, כי ספידרים סורקים אותם.

4) תעקבו אחרי שינויים בטראפיק באתרם

5) תפזרו

חברים! תזהרו!!!

דבר כזה יכול לגמור לכם על העסק ביום! חבל מאוד שאין לזה מודעות!

בברכה,

McDuck

דבר שאני יכול להגיד הוא שמי שבטוח Bitch כאן זה הוירוסים האלה, כבר חטפתי אותם במהלך השנים בכל מיני וריאציות! והאתרים שלי שנפגעו במקרה הזה (שחלקם אפילו לא שלי אלא של לקוחות או סתם אתרים שיצא לי לעבוד עליהם ושסיסמת ה FTP שלהם הייתה שמורה אצלי בFilezilla ) לא יושבים על דרימהוסט, אלא בלוהוסט, גודדי , הוסטגאטור ועוד כמה אחסונים בארץ.

אצלי ה Rootkit.0.Access עשה עבודה טובה וראיתי ממש את רגע ההדבקה של האתרים ברגע שהמחשב שלי התחיל להתחרפן.

אם יורשה לי אז הצעת ייעול קטנה לגבי הפתרון המוצע פה בפוסט:

1) לא לכולם יש גישת SSH או יודעים איך לעבוד עם זה

2) הקודים של הוירוסים האלה משתנים – והפתרון יתאים רק לוירוס הזה – (נניח זה לא יעבוד על וירוס ה GNU או ה IFRAME שהם באים בצורת קוד JS בכלל או כאלו שמקודדים עם str_rot13 במקום Base64.

אז ממליץ בהחלט על הסקריפט שציינתי אצלי בפוסט או משהו אחר שעושה את אותה עבודה… רק למצוא את הקוד של הוירוס באחד הקבצים – לא משנה מה הוא, וזה כבר ינקה אותו מכל הקבצים באתר – גם אם הוא יעבור מוטציה יהיה אפשר לנקות אותו בקלות וגם אם יש אפס הבנה טכנית

בהצלחה לכל הנפגעים ותודה על פוסט חשוב.

אגב,

הסיבה שלא השתמשתי בסקריפט שהמלצת היא כי ממה שהבנתי צריך להפעיל אותו בצורה פרטנית עבור כל אתר.

לעשרות אתרים נגועים זה קצת בעיה, לא?

הבנתי נכון?

אופס חשבתי שציינתי את זה, אתה כמובן שיכול לשים אותו ב ROOT ולהריץ אותו על כל האתרים במכה (עבור אחסונים מבוססי CPANEL – ב-DIRECTADMIN קצת יותר בעיה ויהיה צריך לעשות איזה מודיפיקציה כדי שזה ילך ולוודא הרשאות וכו'…)

** סליחה לא ב ROOT אלא ב PUBLIC_HTML (כאמור רק ב CPANEL כאשר כל הדומיינים המשוייכים הם יושבים על FOLDERS תחת הספריה הזאת)

ומה היית ממליץ במידה וכל דומיינים יושבים בספרייה מקבילה:

~/domain.com

~/domain2.com

~/domain3.com

ולא כמו ב-CPANEL

~/public_html/domain.com

~/public_html/domain2.com

במקרה כזה באמת לא יהיה מנוס מלעשות איזה שינוי בסקריפט סטייל הסקריפט המדובר ואולי להריץ אותו דרך באמת SSH ככה שאוטומטית הוא ימצא ויעלים את הקוד.

2. עוד בעיה, אנחנו מדברים פה על וירוס של שורה אחת – במקרה של הוירוס שפגע בי (לדוגמא) יש 30 שורות בערך (http://www.google.com/support/forum/p/Webmasters/thread?tid=7533f9465f98b074&hl=en) , ואם מסירים רק שורה אחת – פתאום כל האתר לא עובד לכן חייבים סקריפט שמוריד הכל או כלום.

3. בוירוסים כמו הזה מפרצת האבטחה של ה-TimThumnb שחטפתי גם אות בהזדמנות אחרת – הוא מוריד קוד אחד בקובץ wp-config.php קוד אחר ב index.php עוד כמה קבצים בספריית ה-Cache של התוסף ואז אין הרבה מנוס מניקוי ידני…

בקיצור מה אני אגיד לך, בכל מקרה כאב ראש.

טוב,

הפתרון שלך הוא לא בדיוק אנטיוירוס, צריך לדעת את הוירוס מראש, כך שאני מעדיף את הפתרון שלי…

בכל מקרה, המסקנה מכל הנושא היא, לאבטח את האתרים בצורה טובה יותר.

בשני המקרים צריך לדעת את הקוד של הוירוס… (שים לב שהקוד שמופיע בקבצי ה HTML באתר כמעט תמיד יהיה שונה מהקוד שמופיע בקבצי ה PHP)

אבל המסקנה היא אכן מה שאמרת (הייתי מוסיף גם לאבטח את המחשב ולא לתת לתוכנות לזכור את סיסמאות ה FTP)

אגב שרון הוד המליץ אצלי על איזה שירות שבודק לך את האתרים כל יום ומתריע על פרצות אפשריות:

http://www.securepaynet.net/security/website-security.aspx?ci=50291&prog_id=770domains

מצוין עבור האתרים החשובים לפחות, וזול יחסית ל Hackersafe וכדומה.

קרה לי בעבר…

בחודש מאי האחרון עשיתי גיבוי לאחד האתרים שלי (היו לי 5 אתרים משהו כזה) ושמתי לב פתאום שהוא מגבה מאות קבצים חדשים שאני לא מכיר עם שמות מוזרים, בדקתי אותם וגיליתי שאלה דפים עמוסי ספאם ותמונות ותוכן מוזר שלא היה לי מושג מאיפה הם באו פתאום. מחקתי אותם והתעלמתי מזה. אחרי כמה ימים פתאום השותף שלי באחד האתרים האחרים (מתוך אותם אתרים) אומר לי הצילו! גוגל הכריז על האתר הזה כעל אתר מזיק וסימן אותו באדום בחיפוש בגוגל ומספר המבקרים צנח ב-90%. וזה היה האתר הכי חשוב והכי מכניס שלי! מבירור קצר מיד הבנתי שיש פה קשר לתגלית מהאתר הקודם וחקרתי קצת והתברר לי שזה וירוס שכנראה הגיע מהפרסומות האלה שאתה נכנס לאתר כלשהו וכתוב לך ״המחשב שלך מכיל וירוסים! לחץ כאן להסיר אותם״ או משהו כזה (אני אף פעם לא לוחץ עליהם אבל אולי בטעות קרה משהו כזה) ואז מושתלת רוגלה במחשב שלך שמצותתת לחיבורים פעילים של FTP ואז מחדיר איכשהו את הוירוס. ממה שקראתי זה קורה כאשר תוכנת ה-FTP שלך מוגדרת לשמור את הסיסמאות לכל האתרים. קודם כל הצעד הראשוני שלי כמובן היה הסרת כל הקבצים המיותרים, ניקוי קבצי PHP מהשורה הנוספת הזאת (אותו עיקרון כמו שאתה מזכיר אבל השורה הייתה שונה וכנראה זה וירוס אחר) ניקוי htaccess וכל הסיפור.. ניקוי המחשבים מוירוסים ורוגלות עם לפחות שתי תוכנות אנטי וירוסים/ רוגלות (קורה שאחת מגלה דברים שהשנייה לא גילתה), מחיקת כל הסיסמאות מתוכנת ה-FTP ושמירתם בקובץ נפרד, מעקב אחרי שינויים בקבצים לפי תאריך לוודא שהם לא השתנו שוב. זה לקח לי לילה שלם עד 5 בבוקר ועוד כמה שעות לבדוק את כל האתרים האחרים ולנקות לפני שגוגל יגלה גם בהם וירוסים ולעדכן את גוגל שהאתר כבר לא מכיל וירוסים. למזלי היה קל יחסית לטפל למרות שברגע הראשון זה נראה מבלבל וצריך לחקור בגוגל ולהבין מה עושים.. גוגל הסיר את האזהרה מהאתר במהירות תוך יומיים שלושה והעסקים חזרו לנורמל.

תודה על הפוסט גבר,

יש לי רק שאלה אחת והפעם תשתדל לענות…

מה ההגיון בלשלם על עוד 2 חשבונות שרד הוסטינג כשיש לך דדיקטט סרבר שיכול להכיל את כל האתרים?

האם גם תשלם פחות כסף כל חודש וגם כל האתרים שלך יהנו מביצועים טובים יותר

תוכל להסביר מה הקטע?

אני בטוח שאתה לא עושה את זה סתם

גיוון כתובות IP שיתופיות.

ו-IP שיתופי בעיקר…

כמוכן גם השרת השיתופי מנוטר על ידי חברות האחסון, בעוד לי הרבה יותר קשה לנטר את מה שקורה בשרת שלי. לכן אני מנטר רק את האתרים הרציניים.

וגם הרצון של לא לערבב בין זהב לחרא

סבבה לגמרי,

זה גם מתחבר לי עם מה שקראתי בפוסט אחר שלך שגוגל "מאחדים" אתרים

ושתבין משהו לגבי השורה האחרונה שכתבת: פשוט התגלגלתי מצחוק פה (ברצינות!)

קרה לי גם לפני חודש ומשהו עם ipage, גם הם די אינפוטנטים ולא מזיזים את עצמם.

בכל מיקרה, מצאתי מישהו דרך ODESK מדרום אפריקה שעושה עבודה מדהימה!!!

בשביל 20$ הוא עשה את כל העבודה שתיארתם לכל החשבון שלי והתקין הרבה פלאגינים של אבטחה וגיבוי לכל אתר WP. הוא גם נתן לי אחריות לחצי שנה שרציתי מראש, ואכן לפני כשהוע IPAGE המציאו שיש שוב וירוס והוא בדש שוב את החשבון ללא עלות. בסוף התברר שזה כניראה אתר אחר על השרת המשותף.

מי שמעוניין שיפנה אלי בפרטי. אני אתן את הפרטים שלו.

היי יגאל,

קודם כל, זאת התגובה הראשונה שלי אצלך. רציתי לציין שאתה נותן המון השראה לי ולחברי. תודה

יש לי שאלה לגבי איחסון אתרים. כפי שציינת, יש ברשותך כ-100 אתרים. איך בדיוק אתה מאחסן אותם?

אני מניח שיש לך דומיינים קנויים אבל מה לגבי האיחסון? האם bluehost מאפשר להכיס בתוכו "אינסוף" אתרים תחת דומיינים שונים (אני חדש בתחום, אז אולי טעיתי מעט בטרמינולוגיה)?

תודה.

בדיוק העברתי אתר וורדפרס מדרים הוסט ל-VPS ועדיין לא שיניתי DNS. בדקתי את ה-.htaccess ואתת ה-wp-config ולא מצאתי שום דבר מיוחד.

שתי שאלות –

1. איך אני מוודא שאין עליו כלום, שלא ידביק לי את ה-VPS

2. האם הוירוס יכול לעבוד באחסון החדש כל עוד ה-DNS מצביע לאחסון הישן?

תודה מראש

פוסט מעולה עם הרבה פתרונות פרקטיים ונהדרים. יגאלת נראה לך ש content lockers שמותקנים ב php יכולים לאחס בתוכם פוטנציאל לוירוסים ? אתה יכול להמליץ על סקריפט טוב לקונטנט לוקר שיהיה בטוח לעבוד איתו ?

יגאל פוסט מעולה !!

תודה רבה !

מאז הכנס שלך בבית ציוני אמריקה אני רק מעלה ומעלה קמפיינים ולומד מלאאאא

אני מאמין בלב שלם שההשקעה יותר אחד תחזיר את עצמה!

שאלה..

התחלת להיות וונדור של מוצר?

יכול להיות שפספסתי את אחד הפוסטים…?

תודה!

single what?

i Guess your niche is on single…..(something)

maybe single mode? (gaming?)

am i right?

just becuse im so curious :\

by the way i hope that im not disturbing you

single moms

cool man you are the best ……and i hope that you fix already the threats

היי יגאל.

הצלחת להפחיד אותי.. באמת חייב להכניס ללו"ז גם לטפל בבעיות אבטחה. לא מספיק להגיע לזה. ממש לא בא לי לטפל בבעיות של וירוסים שלושה ימים רצוף.

שאלה: אם הייתי מאחסן כל אתר על cPanel נפרד זה לא היה קורה, נכון?

I came to this site with the introduction of a friend around me and I was very impressed when I found your writing. I'll come back often after bookmarking! casino online